Windows • Artikel

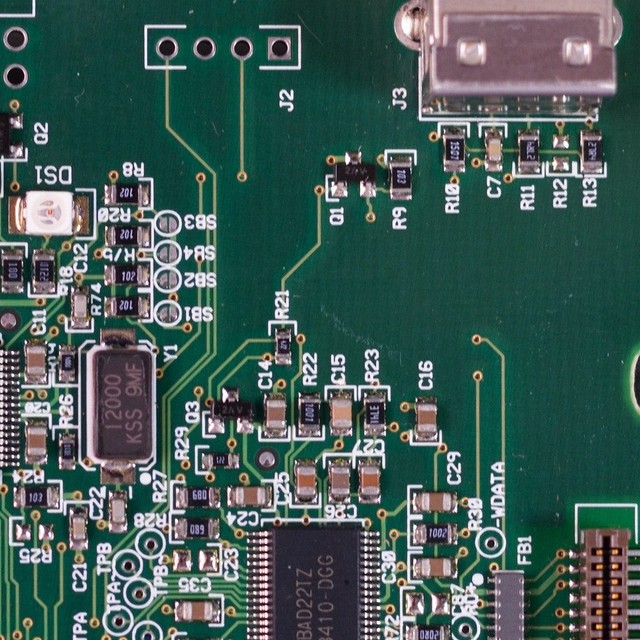

5 vanliga AD-attacker

I den här artikeln tar vi upp några kända attacker som angriper autentiseringsprotokollen i AD, samt hur man bäst skyddar det.

Hitta innehåll

Utvalt

Windows • Artikel

I den här artikeln tar vi upp några kända attacker som angriper autentiseringsprotokollen i AD, samt hur man bäst skyddar det.

Säkerhetstest • Artikel

Konventionella penetrationstester och red team testing är i grunden lika till sin natur. Båda metoderna fokuserar på att identifiera sårbarheter i system och miljöer, däremot skiljer sig syfte och utförande åt i vissa hänseenden.

Ransomware • Whitepaper

Ransomware-attacker är ett av de främsta cyberhoten mot verksamheter idag. I vårt uppdaterade whitepaper får du lära dig mer om fenomenet och hur du bäst skyddar dig.

Datadrivet

Säkerhetsincident • Artikel

Varje år genomför vi åtskilliga incidentutredningar hos företag - här är en lista över saker som är viktiga att tänka på när verksamheten drabbas av en incident.

Säkerhetstest • Artikel

Sårbarhetsscanningar och pentester är båda viktiga verktyg för att upprätthålla en hög IT-säkerhet. Vi har tittat närmare på vilka syften de olika metoderna tjänar, hur de skiljer sig åt samt hur de kompletterar varandra.

Riskhantering • Artikel

Säkerhet är inte nödvändigtvis något din CTO har koll på - men definitivt borde ha. Här 10 frågor om säkerhet som Sentors CTO anser att alla CTO:s ska kunna svara på.

Just nu

Säkerhetstest • Artikel

Här listar vi fyra plattformar som Sentors penetrationstestare själva använder och rekommenderar för dig som vill öva på att hacka.

Säkerhetstest • Artikel

Scenariobaserad säkerhetstestning har blivit en allt vanligare metod för att utvärdera företags säkerhet. Här tittar vi närmare på hur det fungerar.

Mobilsäkerhet • Artikel

I den här artikeln kan du läsa om hur ett säkerhetstest av mobila applikationer går till och vilka de vanligaste säkerhetsbristerna våra testare hittar är.